KRITIS Defender - Angriffserkennungsservice

Angriffserkennung

Wirksame Angriffserkennung für Ihre Leit- & Fernwirktechnik, Office IT und Prozesstechnik mit vorhandenem Personalbestand und ohne umfangreiche Spezialkenntnisse.

Dienstleistung

Bei der Analyse Ihrer Sicherheitsmeldungen bis hin zu einem Sicherheitsvorfall haben Sie immer einen Spezialisten zur Seite.

Lokale Datenhaltung

Alle schützenswerten Informationen bleiben in Ihrer Infrastruktur.

Audit Readiness

Jederzeit verfügbare Dokumentation der Funktionen des Gerätes und der Zusammenarbeit.

Wir haben uns mit KRITIS Defender entschieden Angriffserkennung als Dienstleistung anzubieten. Das gibt uns schon bei der Plattformauswahl völlig andere Möglichkeiten in Bezug auf Leistungsfähigkeit, Innovation und Kosten-Nutzen-Verhältnis.

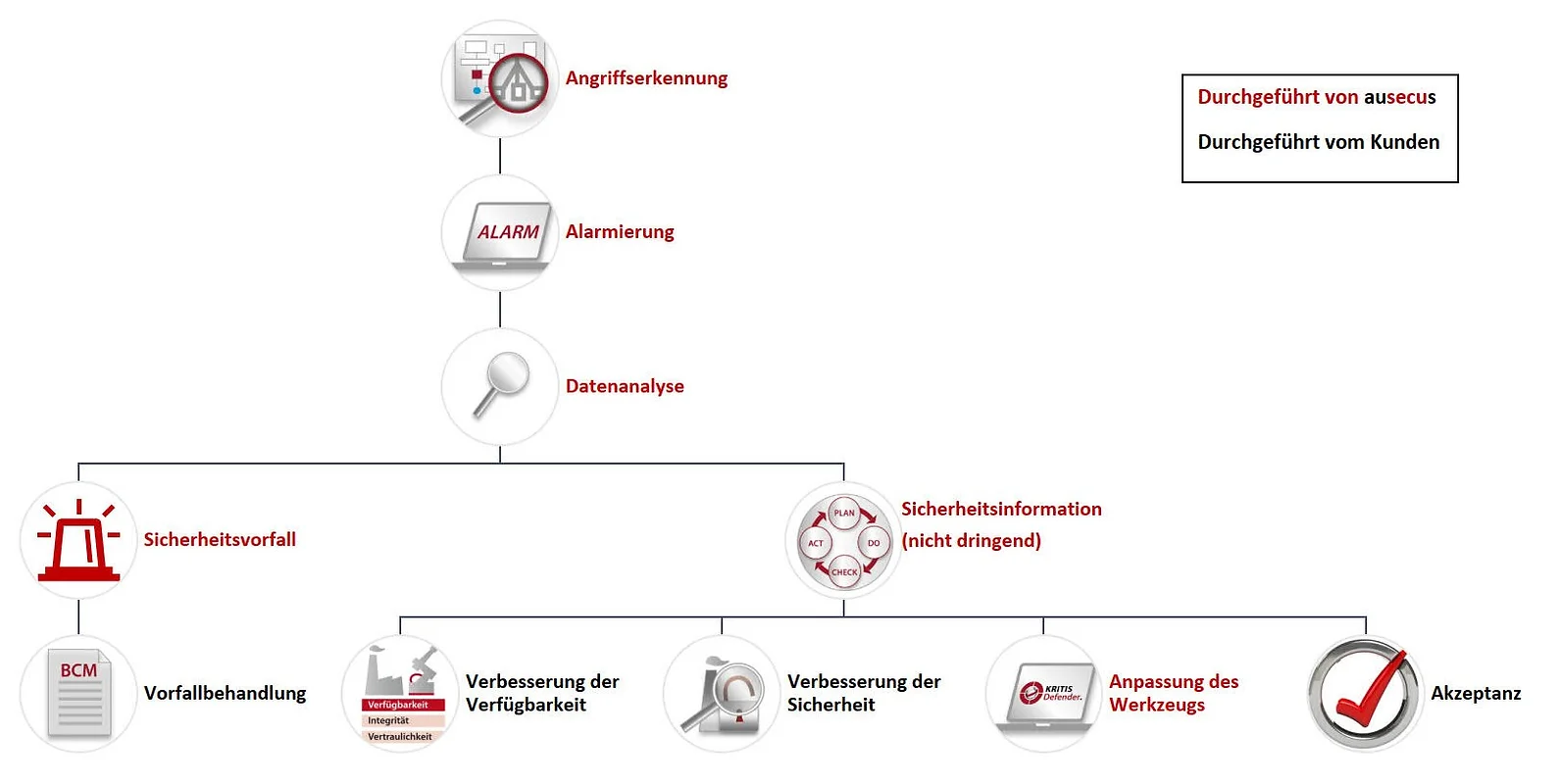

Sobald das System eingerichtet ist beschränkt sich Ihr Aufwand auf:

- Vorfallbehandlung bei einem Sicherheitsvorfall (Wir unterstützen Sie gerne)

- Abstimmungen über nicht dringende Sicherheitsinformationen und Änderungen in Ihrem Netzwerk.

- Wir betreiben das KRITIS Defender System bei Ihnen. Dabei sorgen wir für regelmäßige Updates des Softwarestands, sowie aller Angriffserkennungsverfahren.

- Wichtig: Ihre Daten bleiben immer in Ihrer Infrastruktur.

- Im Falle einer Störung übernehmen wir die komplette Entstörung bis hin zum Hardwareaustausch. Abhängig vom vereinbarten Betriebsverfahren bemerken wir Systemengpässe oftmals bevor sie entstehen und beseitigen sie selbständig.

- Sie haben über eine anpassbare Benutzeroberfläche kontinuierlich einen Überblick aller wichtigen Sicherheitsinformationen.

- Parallel dazu prüfen unsere Spezialisten mit leistungsfähigen Analysewerkzeugen Sicherheitsmeldungen zeitnah und binden, abhängig von deren Kritikalität, Ihre diensthabenden Ansprechpartner in die Analyse ein. Basierend darauf entscheiden Ihre Mitarbeiter, welche Maßnahmen Sie einleiten und erhalten von uns die entsprechende Unterstützung bis hin zu Analyse-Daten in einem Sicherheitsvorfall.

- Unkritische Sicherheitsmeldungen stimmen wir an vereinbarten Regelterminen mit Ihnen ab und beraten Sie dabei, wie Sie mit ihnen am besten umgehen. Wir passen die Erkennungsverfahren regelmäßig Ihren Gegebenheiten an, reduzieren Falsch-Positiv Meldungen und sorgen damit für einen effizienten Betrieb.

- Die regelmäßige gemeinsame Übung eines Sicherheitsvorfalls ist ebenso Leistungsbestandteil! (Nachweis für den Auditor).

- Sie können jederzeit lokal auf Ihrem KRITIS Defender System die Ereignis- und Gesprächsprotokolle abrufen. Darüber hinaus gibt es eine audit-ready Systemdokumentation.

Die Plattform

Wir betreiben KRITIS Defender bei Ihnen mit lokaler Datenhaltung rückwirkungsfrei (kopierter Datenverkehr) von Ihren Produktionsumgebungen. Als technische Plattform nutzen wir weltweit etablierte Open Source und Open Core Softwaresysteme. Damit partizipieren wir an deren hoher Innovationsgeschwindigkeit, Sicherheitsniveau und Kosteneffizienz.

Durch eine Vielzahl von aktuellen Detektionsverfahren für Office-IT und Leittechnik erreichen wir hohe Erkennungsraten bekannter und unbekannter Angriffe (Anomalien).

Diese basieren u.a. auf:

- Der internationalen und live aktualisierten SURICATA Datenbank

- Den BSI KRITIS Meldungen

- Schwachstellen der Leittechnik (ausecus Erfahrungen)

- Abweichungen von kundenspezifischen Betriebsverfahren (Anomalieerkennung)

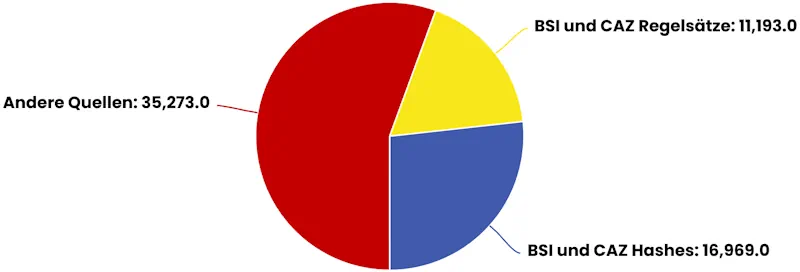

Quellen der Regelsätze, Signaturen und Hashes

Neben den Regelsätzen, die wir speziell auf das überwachte Netzwerk zuschneiden, nutzt die KRITIS Defender Plattform auch allgemein anwendbare Regelsätze. Diese erzeugen wir u.a. aus Meldungen des BSI und Cyber-Allianz-Centrums.

- Die Verwendung von Industriehardware ermöglicht beste Kosten-Nutzen-Effizienz und leistungsfähige Supportstrukturen.

- Individuelle Hardwareplattformen je nach Leistungsbedarf sind möglich.

- Der Fernzugriff ist mit klarem Fokus auf IT-Sicherheit entwickelt (Security by Design nach Stand der Technik gem. BSI TR-02102-4) und hochgradig an Ihre etablierten Verfahren (z.B. manuelle Freigabe aller Zugriffe) anpassbar.

Anwendungsbereiche

Office IT

Büro – IT von Kritischen Infrastrukturen

Leit- und Fernwirktechnik

Zugeschnitten auf Kritische Infrastrukturen

Prozesstechnik

Produktionstechnik innerhalb der Industrie