Wirkungsvolle und komfortable Analyse

von verschlüsseltem Datenverkehr

99% der IT-Fachleute sehen verschlüsselten Verkehr als eine mögliche Quelle von Sicherheitsbedrohungen an. Lassen Sie nicht zu, dass der verschlüsselte Datenverkehr zu einem Sicherheitsrisiko wird. Verschaffen Sie sich einen skalierbaren Überblick über die Bedrohungen im verschlüsselten Datenverkehr, während die Privatsphäre gewahrt bleibt und die Latenz nicht beeinträchtigt wird.

Die Analyse des verschlüsselten Datenverkehrs ist eine Methode zur Erkennung von Malware und zur kryptografischen Bewertung von gesicherten Netzwerksitzungen, die nicht auf Entschlüsselung beruht.

Dadurch wird die Sichtbarkeit des verschlüsselten Datenverkehrs verbessert, während er gleichzeitig skalierbar bleibt und weder Latenzzeiten noch die Verletzung der Privatsphäre behindert. Während die Zahl der Malware-Kampagnen, die sich im verschlüsselten Datenverkehr verstecken, massiv zunimmt, wird die Fähigkeit, bösartigen SSL-Datenverkehr zu erkennen, entscheidend für die Gewährleistung der Compliance und des geforderten Schutzniveaus.

Die Flowmon-Lösung geht auf dieses Bedürfnis ein und bietet die notwendigen Einblicke, während sie gleichzeitig skalierbar und leicht integrierbar bleibt und, was am wichtigsten ist, die Privatsphäre respektiert.

Vorteile

Wie die verschlüsselte Verkehrsanalyse funktioniert

Die Flowmon Encrypted Traffic Analysis (ETA) sammelt Netzwerkverkehr-Metadaten im IPFIX-Format unter Verwendung passiver Probes und reichert sie u.a. mit TLS-Protokollinformationen an. Diese Attribute der verschlüsselten Sitzung zwischen Clients und Servern stehen unabhängig vom physischen Standort des Clients oder davon, ob der Server in der Cloud oder im Rechenzentrum läuft, zur Verfügung.

Dies bietet eine Fülle von Einblicken in den Datenverkehr und ermöglicht die Identifizierung von veralteten SSL-Zertifikaten, nicht richtlinienkonformen Zertifikaten, Verschlüsselungsstärke und alten TLS-Versionen, die Fehler oder Schwachstellen enthalten können. Darüber hinaus verwendet ein maschinelles Lernprogramm diese Daten zur Verhaltensanalyse und zur Erkennung von Anomalien, um Malware und andere Bedrohungen zu identifizieren.

Dieser Ansatz verletzt weder die Privatsphäre, noch verschlechtert er die Leistung. Er bietet aufschlussreiche Analysen unabhängig vom Volumen. Da die Daten zudem in aggregierter Form gespeichert werden, spart er eine beträchtliche Menge an Speicherplatz, ohne die Zuverlässigkeit der Informationen zu beeinträchtigen.

Merkmale

Wahrung der Privatsphäre

- Die Verwendung von Metadaten zum Netzwerkverkehr erfordert keine Entschlüsselung und verursacht keine Beeinträchtigung der Privatsphäre.

Keine Auswirkungen auf die Latenz

- Die ETA ist für das Netzwerk unauffällig. Sie ermöglicht eine Überwachung ohne Beeinträchtigung des Betriebs.

Heterogene Umgebungen

- Ob vor Ort, entfernt, hybrid oder in der Cloud, macht keinen Unterschied. ETA bietet die gleichen Einsichten.

Reduzieren Sie die Reaktionszeit

- Geben Sie einen Überblick über alle relevanten Ereignisse und Entdeckungen ohne jedes Durcheinander oder Informationsrauschen.

Compliance- & Sicherheitsherausforderungen lösen

| Compliance überwachen | Cyber-Bedrohungen aufspüren |

|---|---|

|

|

|

|

|

|

|

|

Sicherheits-Anwendungsfallbeispiel:

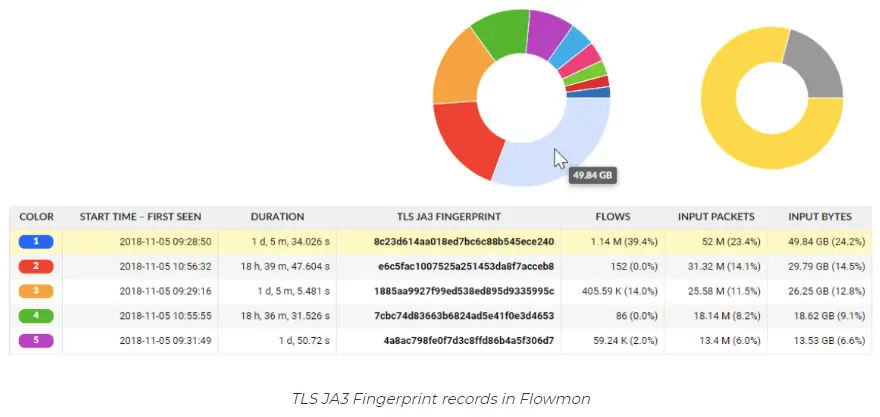

JA3 Fingerprinting

JA3 Fingerprinting ist ein wirksames Mittel, um böswillige Bedrohungen zu erkennen oder zumindest einen Indikator für eine Kompromittierung (IoC) zu erkennen. Diese Methode kombiniert diese fünf Parameter der TLS-Kommunikation: Version, Chiffren, Erweiterungen, elliptische Kurven und ihre Formate und erzeugt einen MD5-Hash. Dies ist unser JA3 Fingerprint. Interessanterweise reicht dieser aus, um verschiedene Clients zu identifizieren. Zum Beispiel ist „e7d705a3286e19ea42f587b344ee6865“ der JA3 Fingerprint für einen Standard-TOR-Client.

Diese Methode ist sehr stark im Bereich der Signaturen angesiedelt, daher verwendet Flowmon zuverlässige Blacklists und Whitelists. Neben anderen ist dies ein wichtiger Bestandteil der ETA, die es Ihnen ermöglicht, Ausreißer und andere Merkwürdigkeiten in Ihrem Netzwerk zu finden.

Flowmon expert will take you on a tour around the new major Flowmon release. A single Flowmon installation can scale to millions of flows per second. The revised user interface brings remarkable user experience while retaining the same workflow.

Encrypted Traffic Analysis brings unprecedented visibility into SSL/TLS traffic.