Die vielseitigen Anwendungsmöglichkeiten

von Netzwerk-TAPs

Netzwerkforensik und Datenaufzeichnung

Die Netzwerk-Forensik ist ein Zweig der Kriminaltechnik bei der es um die Sicherstellung juristischer Beweise in Computernetzwerken geht. Für diese Art der Forensik gibt es eine Vielzahl von Anwendungsfällen, wie zum Beispiel:

- Das Analysieren des gesamten Datenverkehrs eines Angeklagten im Rahmen eines juristischen Verfahrens

- Spurensuche und Beweissicherung im Netzwerk

- Die Analyse eines Systems nach einem Einbruch oder Cyberangriff

Das Datenaufzeichnungsgerät muss den gesamten Netzwerk-Verkehr erfassen, damit dieser bei Gericht zugelassen wird – etwas, woran Sie bei jeglichen Datenabgriffsszenarien denken sollten!

Für eine erfolgreiche forensische Auswertung ist der 100-prozentige Zugriff auf den Netzwerk-Traffic unverzichtbar. Der klassische SPAN-Port ist definitiv keine zuverlässige Datenquelle für forensische Aufzeichnungen, denn zur gerichtlichen Verwertbarkeit der Daten muss die Integrität der Daten sichergestellt und Datenverluste ausgeschlossen sein. Die Aufzeichnung muss zudem lückenlos erfolgen denn grundsätzlich wird bei der Forensik stets die Kopie ausgewertet und analysiert.

Aus diesem und weiteren Gründen sind SPAN Ports für die Netzwerk-Forensik kein geeignetes Mittel und Experten greifen für den Abgriff der Daten auf passive Netzwerk-TAPs zurück.

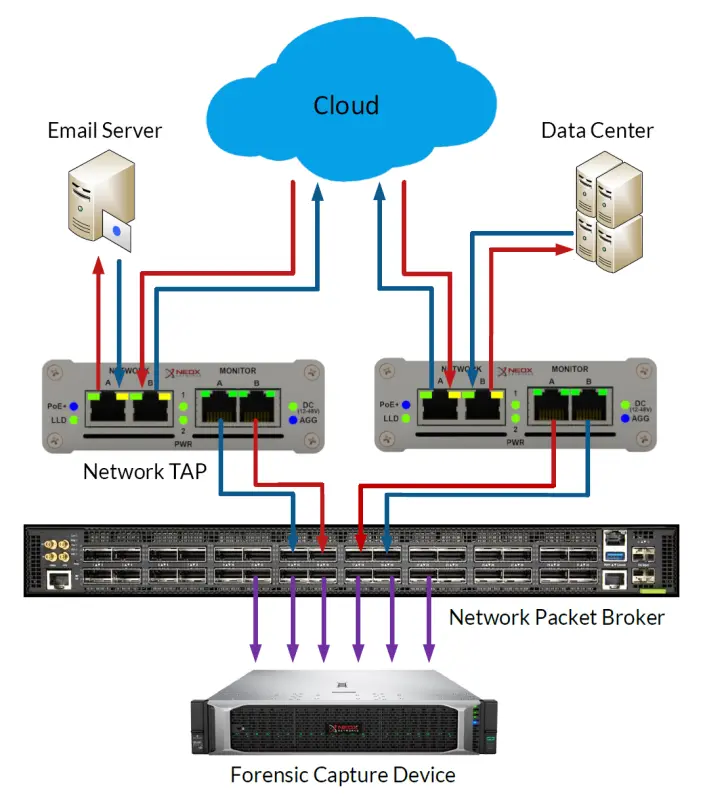

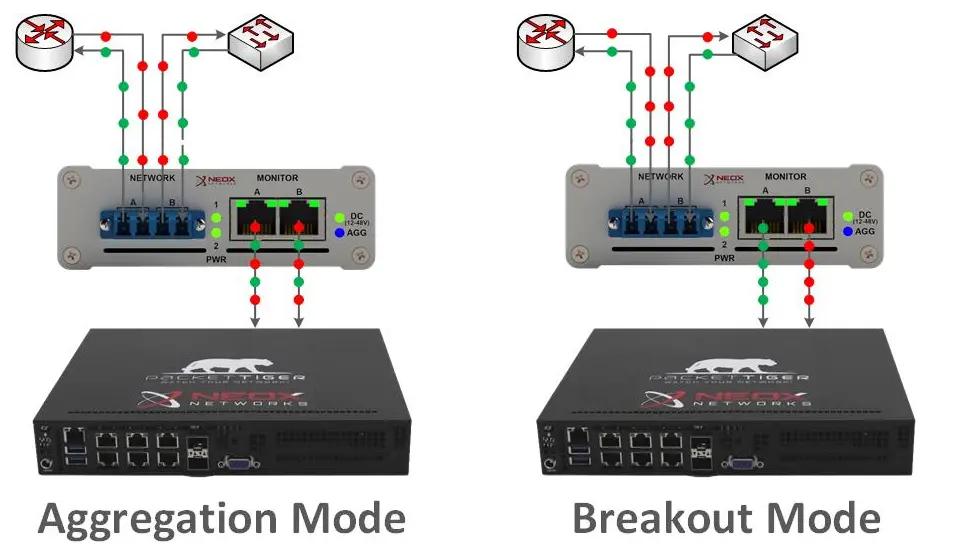

Ferner kann es notwendig sein, mehrere Netzwerksegmente simultan zu überwachen und die Daten in Richtung Ihrer Monitoring-Tools zu aggregieren oder diese gleichzeitig zu mehr als einem Forensik-Tool zu replizieren. Permanente Lösungen lassen sich am besten mit unseren Modularen TAPs umsetzen.

Gerne helfen wir Ihnen bei der Wahl der richtigen Lösungen weiter.

Netzwerk Analysatoren

Für eine zuverlässige Netzwerkanalyse ist der 100-prozentige Zugriff auf die Netzwerkverbindung unverzichtbar. SPAN-Ports können dies aus diversen Gründen nicht garantieren!

Sobald Router und Switches ausgelastet sind, werden SPAN-Ports hierdurch negativ beeinflusst und die zur Analyse benötigten wichtigen Netzwerkdaten aus Performance-Gründen verworfen. In so einem Fall setzt der Router oder Switch den SPAN-Service aus, um seine primäre Aufgabe zu erledigen, nämlich das Weiterleiten des Live-Netzwerk-Traffic.

Des Weiteren können Router und Switches keine Pakete mit Fehlern in der physikalischen Schicht weiterleiten. Fehlerhafte Pakete werden verworfen, die Reihenfolge der Daten verändert u.v.m., was die Fehlersuche im Netzwerk erschwert.

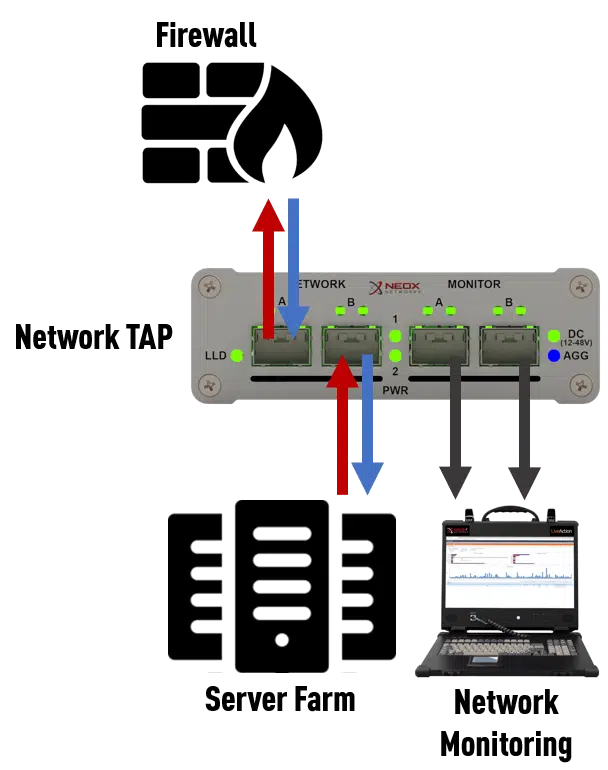

Bei Netzwerk Analysatoren handelt es sich um Hardware oder Softwareanwendungen die den Netzwerk-Datenverkehr interpretieren, prüfen und zur weiteren Analyse aufzuzeichnen. Diese Art von Vorrichtungen wird überwiegend zur Fehlersuche eingesetzt. Sie ermöglicht Ihnen das Analysieren von Netzwerkproblemen, das Überwachen der Netzwerknutzung, das Sammeln von Netzwerkstatistiken und deren Aufbereitung in Berichten, sowie eine Vielzahl weiterer Aufgaben wie Security Monitoring.

Mobile Netzwerk-TAPs sind die perfekte Lösung, die sämtliche Anforderungen im Rahmen von Netzwerkanalysen erfüllen. Erfahren Sie mehr unter Netzwerk-TAPs.

Lawful Interception

Unter „Lawful Interception“ (gesetzeskonformer Überwachung) versteht man die rechtskonforme Überwachung von Telekommunikationsverkehr von beispielsweise Sprache, Text, Bildern, E-Mails, SMS, Telefaxen sowie Funkzellenabfrage. Eine solche Überwachung kann zwecks Strafverfolgung durch autorisierte Behörden angesetzt und vollstreckt werden. Strafprozessordnung §100a regelt diese Art der Telekommunikationsüberwachung.

Sämtliche Probleme, die mit dem Installieren rechtmäßiger Überwachungs-Tools einhergehen, können mittels Implementierung einer passiven Netzwerkzugriffslösung in Ihre Netzwerkinfrastruktur gelöst werden. Die Aggregation und Regenerierung von Netzwerkdaten mittels den entsprechenden Netzwerk-TAPs, ermöglicht die Überwachung von verschiedenen Netzwerksegmenten und erlaubt Ihnen dabei Ihre sensiblen Daten mit den geeigneten Netzwerk-Tools an dem vorgesehenen Ort aufzuzeichnen.

NEOX Networks bietet Netzwerkzugriffs-Geräte, die das Sammeln jener Netzwerkdaten erleichtern, die im Rahmen von Rechtsfällen benötigt werden. Unsere Produkte bieten die Möglichkeit, eine oder mehrere Netzwerkverbindungen für diesen Zweck zu überwachen und helfen Ihnen bei der Einhaltung der gesetzlich geforderten Richtlinien.

Intrusion Detection Systeme (IDS)

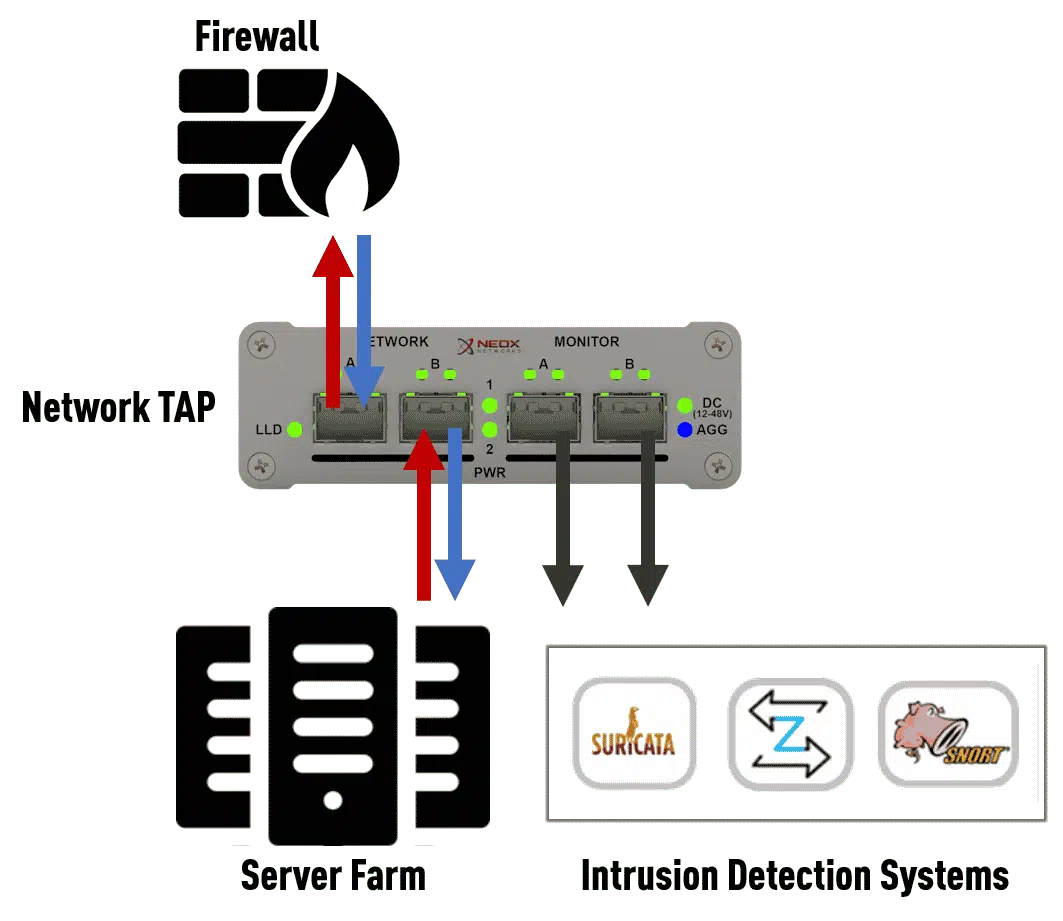

Ein IDS analysiert den Netzwerk-Traffic und warnt Sie vor Bedrohungen, die in Ihrem Netzwerk möglicherweise Schaden verursachen können. Damit diese Aufgabe wirksam erfüllt werden kann, ist eine Netzwerkverbindung nötig, die dem IDS einen Blick auf den gesamten Datenverkehr gestattet.

Sie können Ihr Netzwerk sowie Ihre sensiblen Daten nicht vor Bedrohungen schützen, ohne zuverlässige Netzwerkzugriffspunkte, die Ihnen die benötigten Daten liefern.

Wichtig dabei ist, dass Sie durch die Installation eines IDS Systems keine weitere Fehlerquelle in Ihr Netzwerk hinzufügen. Daher empfiehlt sich der Einsatz von Netzwerk-TAPs, da diese Geräte den Datenverkehr transparent aus der Leitung herauskopieren und die Integrität der Daten sicherstellen.

Netzwerk-TAPs von NEOX Networks stellen alle notwendigen Sicherheitsfunktionen zur Verfügung, um die Daten fehlerfrei und ohne Auswirkung auf Ihr Netzwerk, dem IDS Gerät bereitzustellen.

Eine wichtige Funktion ist dabei die Link Loss Detection (LLD), bei welcher der Netzwerk-TAP die Verbindung auf einer Seite herunterfährt, wenn dieser feststellt, dass die Verbindung auf der anderen Seite unterbrochen ist.

Ferner kopieren Netzwerk-TAPs Daten aller OSI Schichten, auch korrupte bzw. nicht IEEE 802.3 konforme Netzwerkpakete und geben somit Ihren Security Tools zuverlässige Informationen für eine präzise und akkurate Security Analyse.

Weitere Informationen zu der Funktionsweise von Netzwerk-TAPs finden Sie hier.