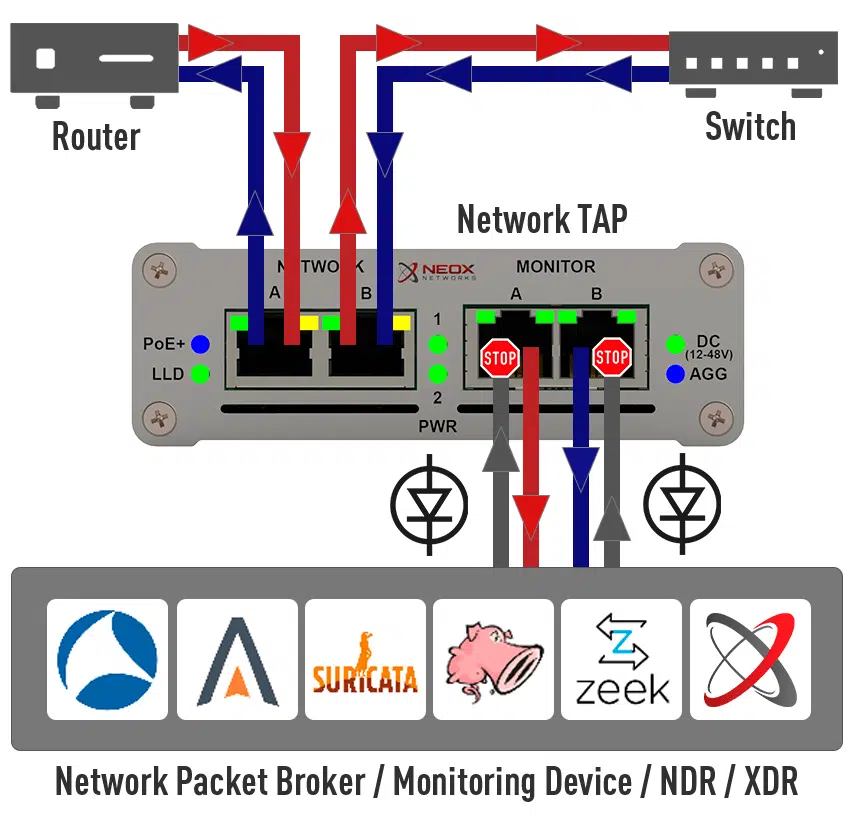

Datendioden gewährleisten eine unidirektionale Kommunikation und stellen sicher, dass der Datenverkehr im Netzwerk, gleichgültig was für ein Medientyp zum Einsatz kommt, nur in eine Richtung fliessen kann.

Unidirektionale Netzwerkgeräte mit Datendiodenfunktionalität werden in der Regel eingesetzt, um die Informationssicherheit oder den Schutz kritischer digitaler Systeme (KRITIS), wie z. B. industrieller Kontrollsysteme oder Produktivnetze vor Cyberangriffen zu gewährleisten.

Diese Datendiodenfunktion ist in einem Netzwerk-TAs (Test Access Points) von entscheidender Bedeutung, da sie dazu beiträgt, dass der Netzwerkverkehr nur in die vorgesehene Richtung fließt und dass jeglicher unbefugte Zugriff des Netzwerks verhindert wird und dabei hilft Datenmanipulationen und -abflüsse zu verhindern.

Indem sie den Datenfluss nur in eine Richtung zulässt, stellt eine Datendiode sicher, dass sensible oder vertrauliche Informationen im Netzwerk nicht von unbefugten Benutzern eingesehen oder gestohlen werden können. Dies ist besonders wichtig für Organisationen, die mit sensiblen Daten umgehen, wie Finanzinstitute und Regierungsbehörden.

Ein weiterer wichtiger Vorteil der Datendiodenfunktion in Netzwerk-TAPs besteht darin, dass sie beispielsweise böswillige Angriffe auf das Netzwerk zu verhindern hilft.

Durch den unidirektionalen Datenfluss kann eine Datendiode Hacker daran hindern, auf das Netzwerk zuzugreifen und Malware oder andere bösartige Software zu installieren. Dies trägt wiederum dazu bei, das Netzwerk vor einer Vielzahl von Bedrohungen zu schützen, darunter Viren, Ransomware und Denial-of-Service-Angriffe.

Zusammenfassend lässt sich sagen, dass die Datendiodenfunktion eine wichtige Komponente in Netzwerk-TAPs ist, da sie maßgeblich dazu beiträgt, die Sicherheit und Integrität des Netzwerkverkehrs zu gewährleisten. Da sie rückwirkungsfrei Datenfluss nur in eine Richtung zulässt, kann sie Datenverletzungen und böswillige Angriffe verhindern und die Verfügbarkeit des Netzwerks verbessern.

Fazit

Unternehmen, die mit sensiblen Daten umgehen, sollten die Integration der Datendiodenfunktion in ihre Netzwerk-TAPs in Betracht ziehen, um ihre Netzwerksicherheit zu gewährleisten.