NETWORK CONTINUITY MANAGEMENT

Monitoring | Capturing | Analysis | Diagnosis | Optimization

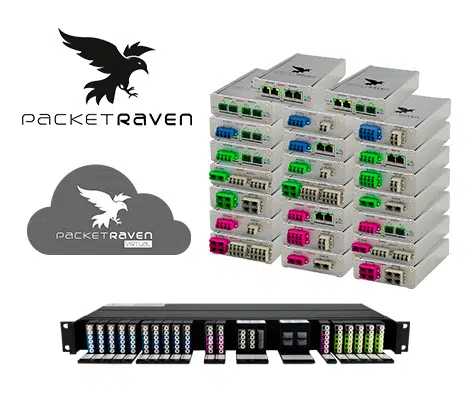

Network TAPs are passive network components for analyzing your critical network data. With the help of Network TAPs, you can conveniently, reliably and, above all, without impairing the active network connection, export all your data traffic as a copy of the network traffic and analyze it with the appropriate tools. This gives you a complete overview of all transactions and, thanks to permanent access, you always have full transparency over your network data. Whether modular or portable TAPs, specially hardened or virtual TAPs: We are guaranteed to have the right TAP for your use case! With a Network Packet Broker, also known as a Data/Network Monitoring Switch or Matrix Switch, you are able to provide your analysis and monitoring systems with all data streams of the Network TAPs or other data sources distributed in the network reliably and in aggregated form. The Network Packet Broker acts as a link between the access point in your network and, for example, your security tool and, depending on the version, supports all common transceiver standards, from 1 Gigabit SFP slots to the widespread 10 Gigabit SFP+ interfaces to the high-performance QSFP-DD connections, which allow bandwidths of up to 400 Gigabit per interface. Our PacketFalcon products are powerful recording devices for all types of speeds, enabling IT organizations to analyze, monitor and accurately record traffic without compromise. PacketFalcon allows permanent access to 1G, 10G, 40G and 100G network media for detailed analysis, including forensic analysis of past events. PacketFalcon supports security teams by recording data at key network points while keeping the traffic that can result from this data collection as low as possible. By indexing the data and providing simple and complex filters, PacketFalcon enables security teams to quickly investigate and stop attacks. PacketGrizzly, an industry-leading modular packet capture and analysis solution, enables real-time and post-event analysis on networks with speeds up to 100Gbps. PacketGrizzly gives network administrators the ability to identify network and application performance issues in 1/10/25/40/100 Gigabit Ethernet, 802.11ac WLAN, VoIP and Video-over-IP networks.

PacketGrizzly provides both a powerful solution for network recording and capturing up to multiple petabytes of traffic without packet loss and the award-winning Omnipeek as software for real-time analysis of live network traffic and forensic network analysis of recorded traffic. The term Advanced Packet Processing covers many different functions, all of which are intended to simplify the analysis and evaluation of network data. Be it the masking of user data in entire data streams, the removal of duplicates or even simple Packet Slicing. With Advanced Packet Processing, you can not only reduce the effective data load on your monitoring systems, but also have the additional option of protecting sensitive content or just creating connection data. NEOX NETWORKS GmbH, based in Langen (Germany), is an innovative manufacturer and solution provider of network solutions specialising in network visibility, monitoring and security. We help our customers maximise the performance of their network monitoring, network forensics, network traffic analysis, full packet capture, compliant monitoring and cyber security, while providing complete visibility into their enterprise-wide network. Our product portfolio includes scalable solutions such as Full Packet Network Capture Systems, Network Forensics Appliances, Network TAPs, Network Packet Brokers and Advanced Packet Processing Devices for up to 400G fast physical, cloud or hybrid network infrastructures. YOUR SUCCESS – IS OUR MOTIVATION

Don’t miss the regular news about NEOX NETWORKS GmbH, its products and manufacturers and subscribe to our free monthly newsletter: We can help you with these and other issues. You’ll benefit from our years of experience and will receive professional support! 40G/100G high-speed networks as well as BIG Data, Industry 4.0, Internet of Things or Gigabit WLAN technologies have become indispensable. Higher speeds and new technologies bring new challenges for network administrators. The capacities of security and network analysis tools are limited, and yet compliance, security, forensics or other reasons force them to collect network data for analysis. In addition, applications behave differently in the WAN or WLAN environment than in the local network, so a distributed monitoring solution with the ability to perform performance and availability measurements in real time is an important component in the analysis of business-critical applications. Are you planning to roll out a new application, but want to make sure that this new application works smoothly and does not negatively affect existing business-critical applications? We offer a special service for this, with which we can simulate client or server traffic and observe the effects in your network. Response times are measured end to end and the network is subjected to a stress test. In this way, we recognise many relevant details and gain valuable information that we can present to you very clearly in the results. Do you have problems with application response times or even experience network failures? Then we will be very happy to help you diagnose and eliminate these problems. Usually the question arises, what is the cause? Even small errors can have a big impact on networks. A misconfigured or poorly maintained DNS server can have a huge impact on your network speed. Network Taps help to analyse this data and pass the data on to the analyser transparently and without affecting the network line. The term ‘TAP’ is an acronym that stands for ‘Test Access Port’. A Tap creates a passive access point on the network, so network data transmitted via the cable can be read for analysis purposes. Taps also copy critical network packets with CRC errors, which is of great importance for debugging or analysis. Read more A port aggregation Tap is different from the normal Tap in that the coupled-full-duplex TX & RX data are aggregated for a single output port. A monitoring port gathers the data needed for analysis so the monitoring device doesn’t need to use any additional interfaces. Read more Regeneration Taps work like regular network Taps but they provide monitored data to multiple analysis tools simultaneously. Data gathered from the network can be monitored by several monitoring tools at the same time for different purposes. Read more

OUR PRODUCTS & SOLUTIONS

NETWORK TAPs | NETWORK MONITORING

PACKET BROKERS | TRAFFIC OPTIMIZATION

PORTABLE | PACKET CAPTURING

Modular | Packet Capturing

Advanced| Packet Processing

WHY NEOX?

SOME OF OUR CUSTOMERS

NEOX NEWS

Our Services:

Our Expertise

Network Glossary